Um novo estudo encontra 8 ataques de phishing em redes sociais

Está ativo nas redes sociais? Pode ser o alvo de ataques de phishing nas redes sociais, criados para roubar as suas informações privadas.

Esteja atento a estes detalhes para ajudar a manter a sua informação segura.

Está ativo nas redes sociais? Pode ser o alvo de ataques de phishing nas redes sociais, criados para roubar as suas informações privadas.

Esta é uma das conclusões de um novo estudo do Norton Labs. A equipa do Labs analisou um ano inteiro de ataques de phishing contra sites de redes sociais, incluindo Facebook, Instagram, TikTok, Twitter, LinkedIn e Snapchat.

Entre as principais conclusões do estudo:

- As campanhas de phishing direcionadas a redes sociais utilizam diversas histórias para enganar os utilizadores.

- O Facebook é o alvo nº 1, com quase três de quatro sites de phishing a imitarem essa plataforma.

- Os ataques nas redes sociais tornaram-se mais sofisticados, auxiliados por ferramentas que tornam as campanhas mais convincentes e mais fáceis de lançar.

Analisamos cada engodo com exemplos abaixo, mas primeiro, veja o que está a incentivar os ataques.

Porque é que os vigaristas atacam as redes sociais?

As redes sociais põem em contacto pessoas de todo o mundo. As plataformas como Facebook, Instagram, TikTok, Twitter, LinkedIn e Snapchat são frequentemente utilizadas para interagir com amigos e colegas. São também utilizadas como ferramentas de acesso a notícias, compra de produtos, procura de emprego, visualização de vídeos, e muito mais.

Há milhares de milhões de pessoas que utilizam as redes sociais em todo o mundo, partilhando as suas informações pessoais, como o lugar onde vivem, o que gostam, em que estão interessadas e com quem interagem. Os dados dos utilizadores fornecem informações às empresas de redes sociais, o que permite aos anunciantes visar públicos específicos com marketing que pensam que será eficaz para esse grupo específico.

Por estas mesmas razões, as ciberameaças também gostam das redes sociais. As plataformas tornaram-se um dos principais alvos de ataques de phishing nos últimos anos e representam uma forma de baixo esforço para atingir milhares de milhões de pessoas em qualquer parte do mundo.

E os ataques tornaram-se mais fáceis. Estão disponíveis ferramentas que permitem a um atacante imitar facilmente perfis conhecidos e ganhar a confiança das vítimas, o que permite que os ataques se espalhem rapidamente através de uma lista de amigos de uma conta comprometida.

A lista de engodos de phishing: Cuidado com estes oito truques de phishing nas redes sociais

Eis um olhar mais atento sobre os oito engodos que detetámos, com exemplos e contexto do mundo real. Estas são todas as páginas de phishing; nenhuma delas é da empresa oficial que fingem ser.

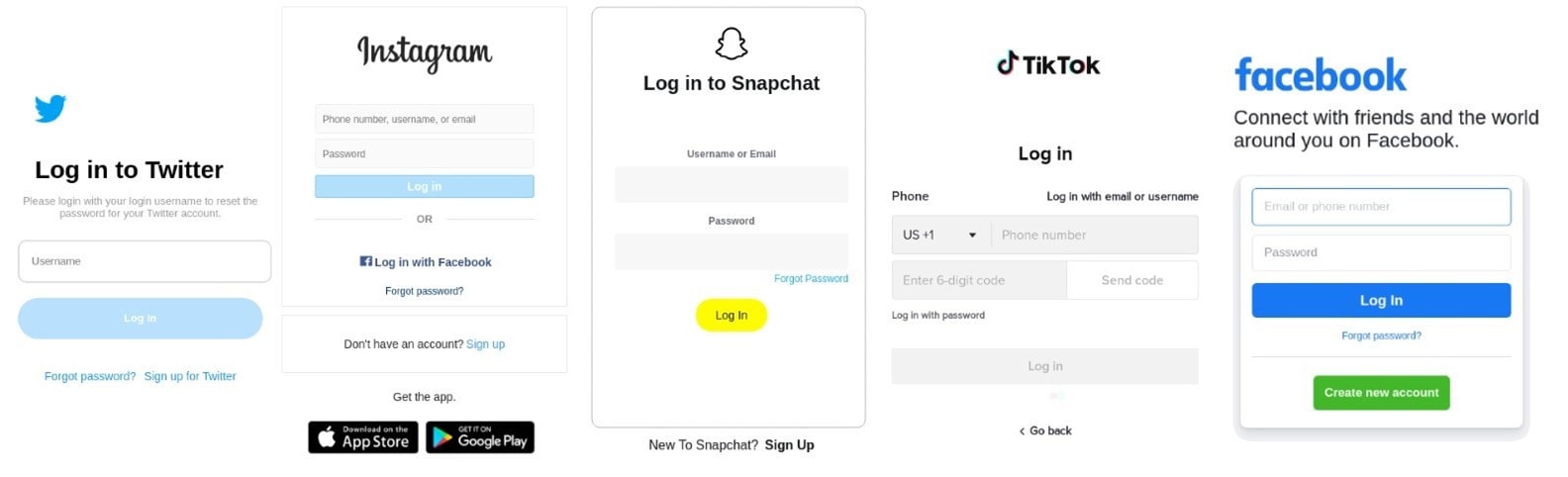

1. Início de sessão clássico de phishing

A criação de um website que é semelhante em nome e aparência à página oficial de início de sessão nas redes sociais representa a fraude de phishing mais comum e generalizada. Este modelo é utilizado para enganar os utilizadores a acreditarem que a página é legítima, e para roubar as suas credenciais assim que tentam aceder ao seu perfil.

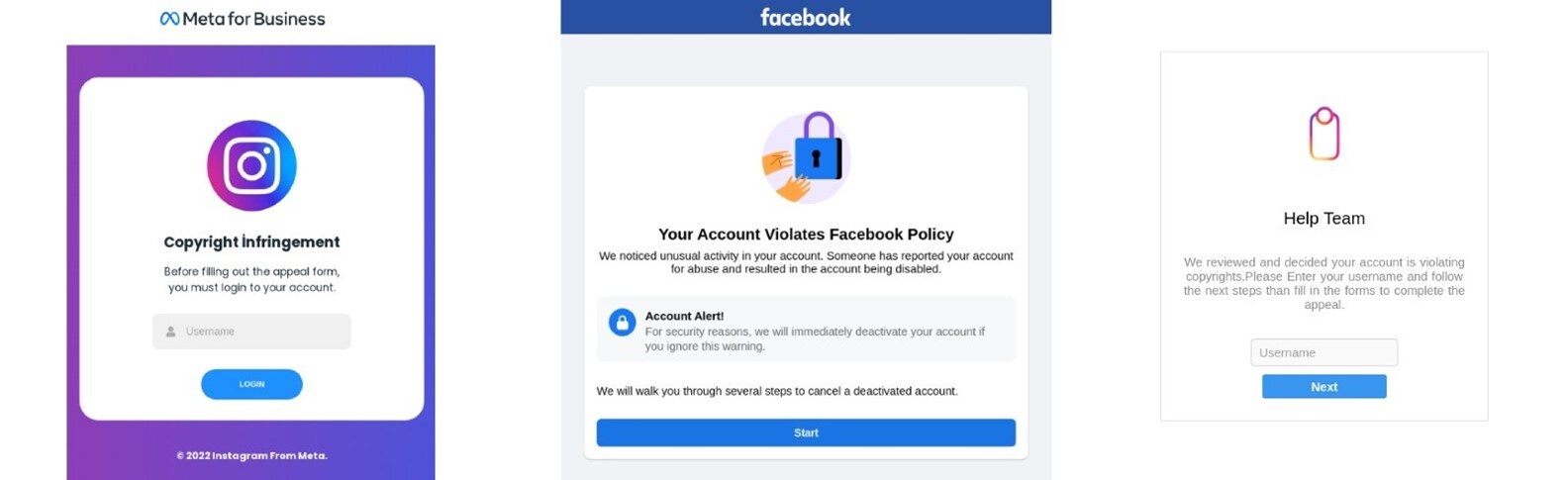

2. Avisos de contas bloqueadas

Este ataque de fraude explora o medo dos utilizadores de perderem o acesso à conta para roubar as credenciais de acesso. Os sites de phishing deste tipo geralmente intimidam os consumidores a revelar informações confidenciais, denunciando um acesso (falso) não autorizado à sua conta, a presença de informações desatualizadas, ou a necessidade de passar por uma lista de controlo de segurança.

3. Avisos de violação de Copyright

As plataformas de redes sociais não estão autorizadas a publicar material sem autorização do titular dos direitos de autor e têm regras rigorosas para restringir os seus utilizadores de publicar material protegido por direitos de autor de terceiros. Essa cláusula é aproveitada em ataques de phishing para enganar os utilizadores e fingir que a conta da vítima foi bloqueada por terem violado as regras de direitos de autor. Neste tipo de website malicioso, as vítimas são obrigadas a iniciar sessão e a revelar as suas credenciais para desbloquear os seus perfis.

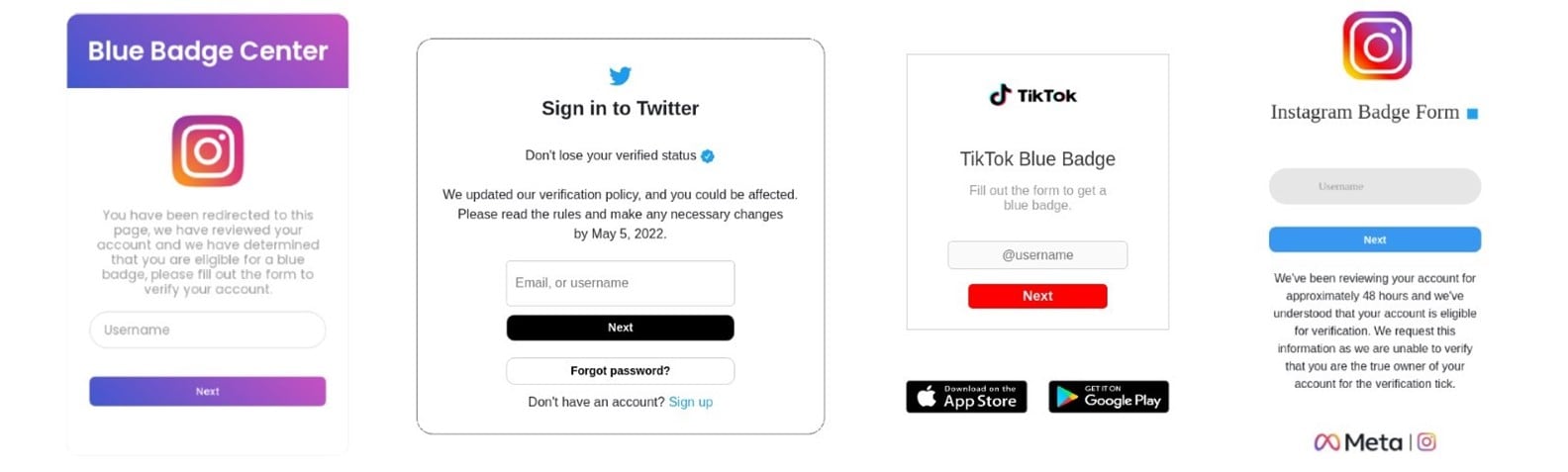

4. Fraudes de emblema de verificação

Os emblemas de verificação são ícones que aparecem em alguns sites de redes sociais para indicar que a plataforma confirmou que uma conta é a presença autêntica de uma figura pública/popular, celebridade, ou marca que representa. Geralmente, as contas que foram verificadas são mais fiáveis e podem obter outras vantagens como um alcance mais amplo. As campanhas de phishing utilizam emblemas de verificação para atrair os utilizadores a fornecer detalhes de início de sessão do website atacado. As páginas maliciosas apresentam aos utilizadores uma mensagem que pede aos utilizadores que iniciem sessão para obter, ou não perder, o seu estado de verificação na plataforma

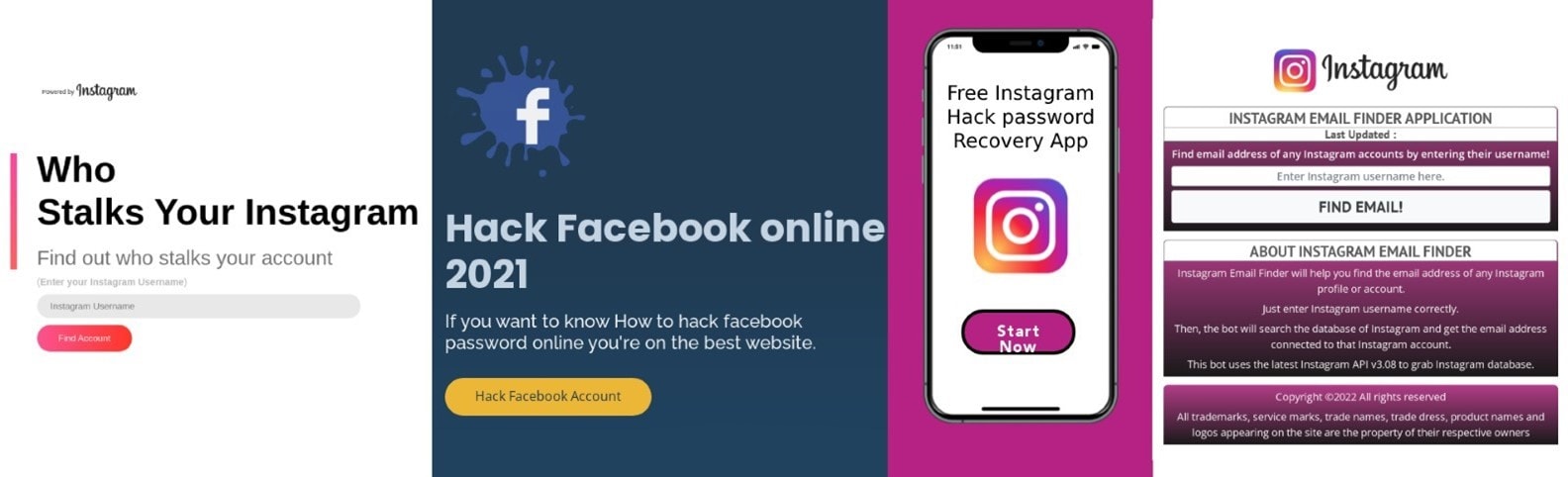

5. Serviços de hacking de perfis

Os serviços de hacking de perfis representam uma variante recente dos ataques de phishing que atacam as redes sociais. As campanhas maliciosas baseadas em serviços de hacking fingem muitas vezes oferecer aos utilizadores uma forma de aceder a um perfil ou de revelar informações de outros clientes, como endereços de e-mail ou a sua lista de interações. Na maioria dos casos, o objetivo destas campanhas não é roubar credenciais, mas redirecionar continuamente as vítimas e rentabilizar outros serviços, como anúncios ou inquéritos.

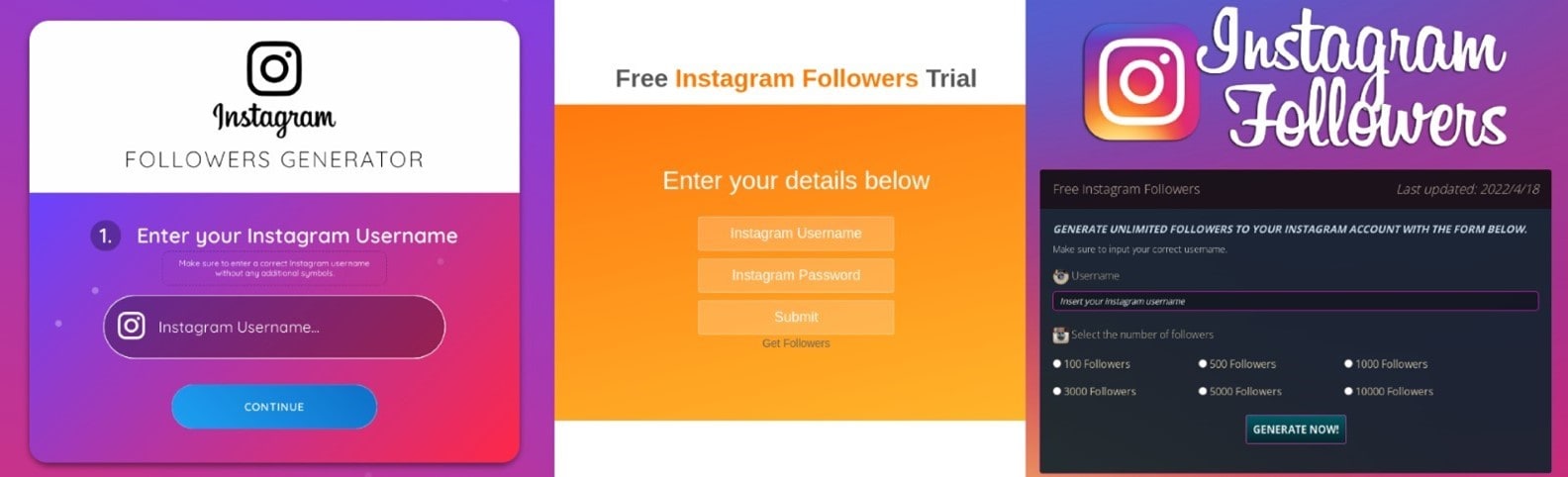

6. Serviços de geração de seguidores

A geração de seguidores e a publicação de interações em contas de redes sociais é um dos principais objetivos dos criadores de conteúdos e titulares de perfis. A geração é aproveitada por outra fraude de phishing que promove serviços a baixo custo ou sem qualquer custo. Estes ataques podem dar lucro redirecionando as vítimas para alguns websites controlados pelos atacantes que apresentam anúncios (imagem da esquerda), podem atrair os utilizadores para revelar as credenciais de início de sessão (imagem central), ou podem facilitar a propagação de software malicioso que as vítimas são obrigadas a instalar (direita).

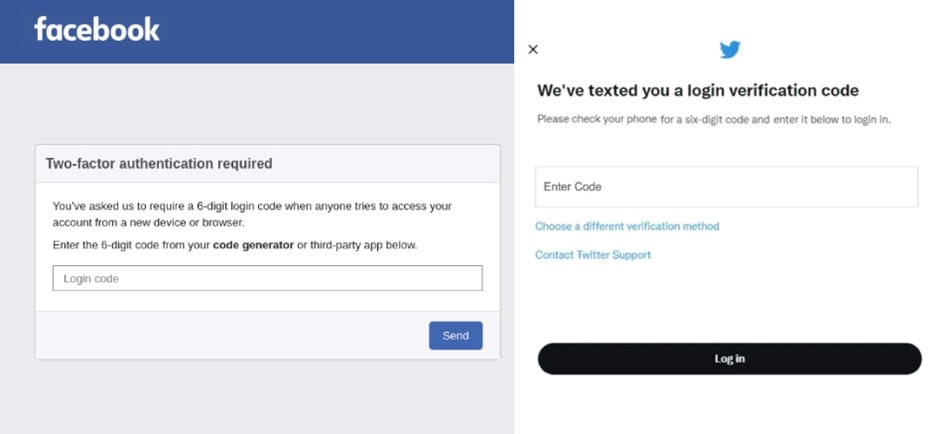

7. Interceção da autenticação de dois fatores

Embora muitos utilizadores já estejam familiarizados com a autenticação de dois factores, pode surpreendê-los saber que os seus códigos de autenticação de dois factores a partir de uma aplicação ou SMS também podem ser capturados através de phishing. Para aqueles que já estão familiarizados com o início de sessão com um código de dois fatores, um website de phishing que solicita um código apenas segue um comportamento de início de sessão já aprendido.

As campanhas furtivas de phishing visam, em vez disso, intercetar códigos temporários para aceder a perfis com autenticação de dois fatores ativada. Estes tokens estão geralmente associados ao número de telefone da vítima ou a uma aplicação geradora do código no seu dispositivo e são normalmente necessários para iniciar sessão e fazer alterações numa conta

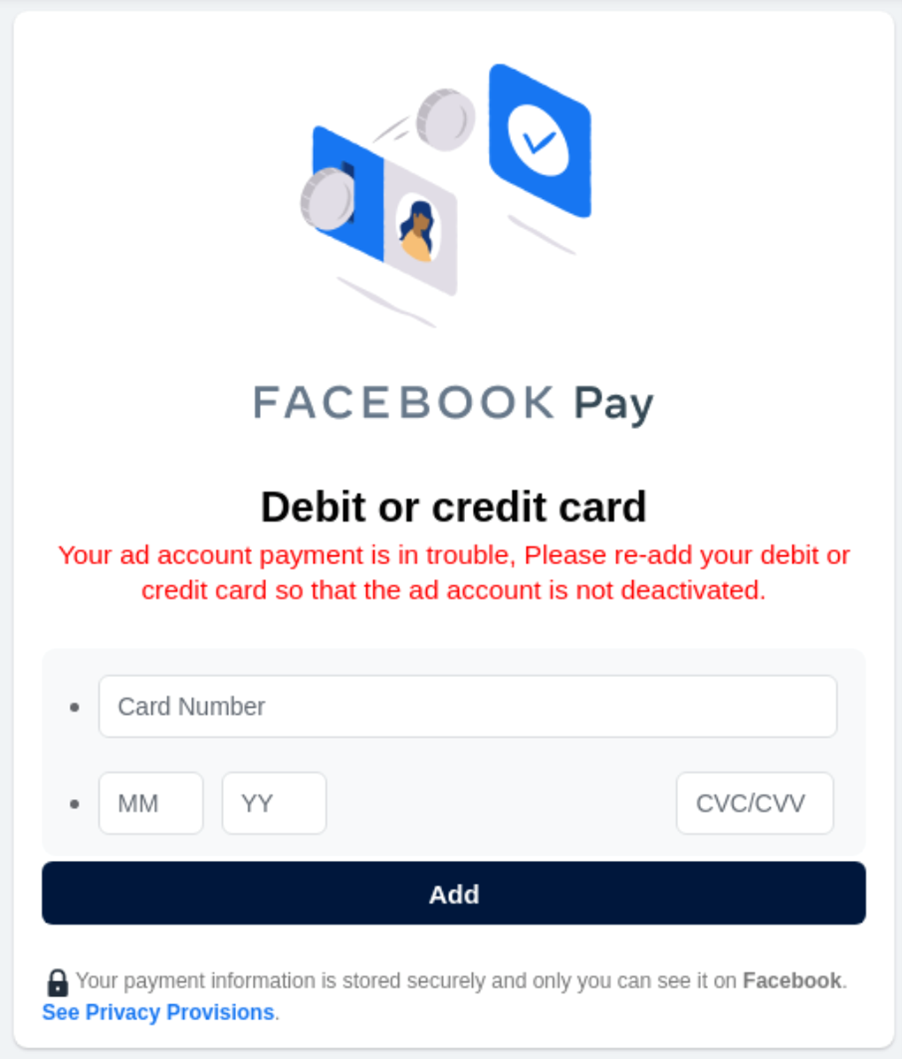

8. Fraude de pagamento

Os atacantes também criam campanhas de phishing que envolvem plataformas de redes sociais e, ao mesmo tempo, são concebidas para roubar informações financeiras dos utilizadores. Os websites maliciosos exploram geralmente marcas de redes sociais conhecidas e pedem detalhes dos cartões de crédito às suas vítimas, simulando um problema com a sua conta.

Conclusões

A razão pela qual estes engodos são importantes é porque têm um impacto para além de revelar as suas informações de início de sessão numa empresa ou serviço. Podem ter um peso financeiro na vítima ou nos seus contactos e são utilizados para divulgar ainda mais a campanha de phishing, e muito mais. Os vigaristas esforçam-se para que as pessoas revelem os seus dados de início de sessão , e é por isso que deve estar atento a estas fraudes e às próximas que inventarem.

Nota editorial: Nossos artigos fornecem informações educacionais para você. Nossas ofertas podem não cobrir ou proteger contra todos os tipos de crime, fraude ou ameaça sobre os quais escrevemos. Nosso objetivo é aumentar a conscientização sobre segurança cibernética. Revise os Termos completos durante a inscrição ou configuração. Lembre-se de que ninguém pode impedir todos os roubos de identidade ou crimes cibernéticos e que o LifeLock não monitora todas as transações em todas as empresas. As marcas Norton e LifeLock fazem parte da Gen Digital Inc.

Quer saber mais?

Siga-nos para ter acesso às últimas notícias, dicas e atualizações.